Trois questions sur la faille critique des iPhone qui a permis d'installer le logiciel espion Pegasus

Une fois de plus, les opérateurs du célèbre logiciel espion Pegasus ont réussi à infecter l'iPhone d'une de leur cible. Pour y parvenir, ils ont exploité deux vulnérabilités critiques, corrigées en urgence par Apple jeudi soir. Explications.

Publié le 09-09-2023 par François Manens

« Mettez à jour vos iPhone ! », enjoignent les chercheurs en cybersécurité depuis jeudi soir. Leur conseil vaut par ailleurs pour tous les appareils d'Apple (iPad, iWatch, Macs). En cause : la publication en urgence d'un correctif de sécurité par le géant de la tech, destiné à réparer deux failles informatiques critiques sur des logiciels embarqués sur tous ses produits récents. Exploitées correctement, ces vulnérabilités permettent à un cyberattaquant d'accéder à l'appareil de leur victime sans qu'elle ne le sache pour ensuite y déployer n'importe quel logiciel, afin de l'espionner ou lui voler des informations par exemple.

Apple a été averti du danger par le Citizen Lab, un laboratoire de référence en cybersécurité de l'Université de Toronto. Les chercheurs canadiens ont découvert une des deux failles en analysant l'iPhone d'un employé d'une association de défense des droits civiques, basée à Washington DC. Le smartphone était infecté par le célèbre logiciel espion Pegasus, dont le Citizen Lab est spécialiste. En remontant la trace de l'infection, ils ont abouti à une des deux failles. Mais bien que l'ampleur technique de l'incident soit importante, ses conséquences ne devraient pas toucher le grand public.

Pourquoi ces failles sont-elles particulièrement dangereuses ?

Pour commencer, les vulnérabilités réparées par le correctif sont qualifiées de zero day dans le jargon : elles ont été utilisées avant que Apple ne les découvre et puisse les réparer. Autrement dit, tous les

Les dernières actualités

Publié le 22/05/2024 à 10:42:13

La crise diplomatique entre l'Espagne et l'Argentine s'aggrave: Madrid retire définitivement son ambassadrice de Buenos Aires

Publié le 22/05/2024 à 10:42:13

En Europe, les tensions sur les transformateurs, câbles et autres composants du réseau électrique menacent la transition énergétique

Publié le 22/05/2024 à 10:42:13

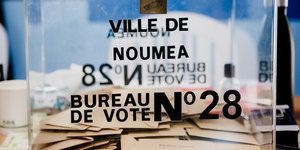

Macron se rend en Nouvelle-Calédonie alors que de nouveaux incendies ont été déclarés dans la nuit

Publié le 22/05/2024 à 10:42:12

Crise du logement et Airbnb : le Sénat adopte des mesures pour réguler le marché des meublés touristiques

Publié le 22/05/2024 à 10:42:12

Intelligence artificielle : Macron promet un « fonds d'investissement très significatif »

Publié le 22/05/2024 à 10:42:08

L’aromaticien Prova à la conquête de la Chine et des Etats-Unis

Publié le 22/05/2024 à 10:42:07

Assurance-chômage : Catherine Vautrin va tenter de calmer le jeu

Publié le 22/05/2024 à 10:42:07

OpenAI, en opération séduction à Paris, promet un nouveau saut technologique

Publié le 22/05/2024 à 10:42:03

Intelligence artificielle : les grands doutes des économistes sur l'emploi et la croissance

Publié le 22/05/2024 à 10:41:55

Dans le Limousin, la forêt mise sous pression par la transition énergétique

Publié le 21/05/2024 à 10:42:21

Aéroports: les nuisances ont baissé en 2023 mais restent supérieures au niveau d'avant-Covid

Publié le 21/05/2024 à 10:42:17

EDF : l'énergéticien et son ancien PDG, Henri Proglio, jugés pour favoritisme

Publié le 21/05/2024 à 10:42:16

Les 5 infos business à retenir ce mardi matin (Ouïghours, grève, IA, Nouvelle-Calédonie, EDF)

Publié le 21/05/2024 à 10:42:16

Nouvelle-Calédonie : près de 400 entreprises et commerces ont subi des dégradations

Publié le 21/05/2024 à 10:42:15

SNCF : une grève pour la prime JO perturbe fortement le trafic des RER

Publié le 21/05/2024 à 10:42:11

Etats-Unis : des constructeurs automobiles européens accusés d'importer des pièces issues du travail forcé des Ouïghours

Publié le 21/05/2024 à 10:42:07

Intelligence artificielle : moins d'une PME/TPE française sur dix a investi dans cette technologie

Publié le 21/05/2024 à 10:42:03

La Nouvelle-Calédonie toujours bloquée avant un nouveau Conseil de défense à Paris

Publié le 21/05/2024 à 10:42:02

Spatial : « Nous sommes en train de rentrer dans un monde nouveau » (Philippe Baptiste, PDG du CNES)

Publié le 21/05/2024 à 10:41:55

Jean-Claude Gaudin, maire éternel de Marseille qu'il a dirigé pendant 25 ans, est mort